Los investigadores de Kaspersky han descubierto una nueva familia de troyanos que se dirige a los usuarios de Google Play. El troyano de suscripción, denominado Fleckpe, se propaga a través de apps de edición de fotos y fondos de pantalla, suscribiendo al usuario desprevenido a servicios pagos. Fleckpe ha infectado más de 620,000 dispositivos desde que se detectó en 2022, con víctimas en todo el mundo.

De vez en cuando, aplicaciones maliciosas que parecen inofensivas se cargan en la tienda de Google Play. Entre estas se encuentran los troyanos de suscripción, que son algunos de los más complicados, y que amenudo pasan desapercibidos hasta que la víctima se da cuenta que le han cobrado por servicios que nunca tuvo la intención de comprar. Sin embargo, este tipo de malware frecuentemente llega a la tienda oficial de aplicaciones de Android. Dos ejemplos son la familia Joker y la familia Harly, recientemente descubierta.

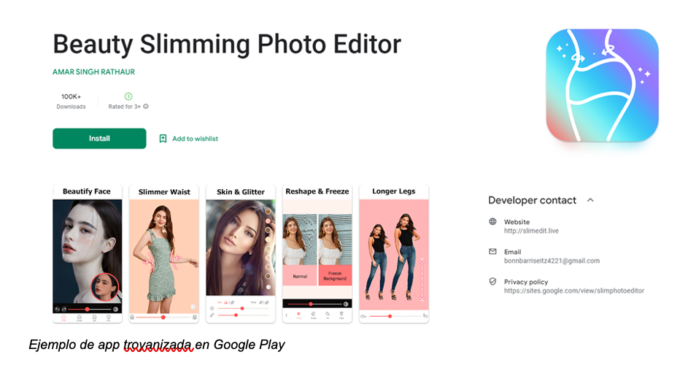

La nueva familia de troyanos descubierta por Kaspersky, denominada “Fleckpe”, se propaga a través de Google Play bajo la apariencia de apps de edición de fotos, paquetes de fondos de pantalla y otras aplicaciones. Es más, suscribe al usuario a servicios pagos sin su consentimiento.

Datos de Kaspersky sugieren que el troyano ha estado activo desde 2022. Los investigadores de la empresa han encontrado al menos 11 aplicaciones infectadas con Fleckpe, que se han instalado en más de 620,000 dispositivos. Aunque las aplicaciones se eliminaron dela tienda de apps al publicarse el informe de Kaspersky, es posible que los ciberdelincuentes continúen implementando este malware en otras apps, lo que significa que el número real de instalaciones probablemente sea mayor.

La app infectada inicia una biblioteca nativa muy ofuscada que contiene un dropper malicioso responsable de descifrar y ejecutar una carga útil desde los activos de la aplicación. Esta carga útil establece una conexión con el servidor de comando y control de los atacantes y transmite información sobre el dispositivo infectado, incluidos los detalles del país y del operador. Subsecuentemente, se proporciona una página de suscripción paga y el troyano abre en secreto un navegador web e intenta suscribirse al servicio de pago en nombre del usuario. Si la suscripción requiere un código de confirmación, el malware accede a las notificaciones del dispositivo para obtenerlo.

De tal forma, el troyano suscribe a los usuarios a un servicio de pago sin su consentimiento, lo que provoca que la víctima pierda dinero. Curiosamente, la funcionalidad de la aplicación no se ve afectada y los usuarios pueden continuar editando fotos o configurando fondos de pantalla sin darse cuenta de que se les ha cobrado un servicio.

La telemetría de Kaspersky muestra que el malware se dirigió principalmente a usuarios de Tailandia, aunque también se encontraron víctimas en Polonia, Malasia, Indonesia y Singapur.

“Lamentablemente, los troyanos de suscripción solo han ganado popularidad entre los estafadores últimamente. Los ciberdelincuentes que los utilizan recurren cada vez más a mercados oficiales como Google Play para propagar su malware. La creciente complejidad de los troyanos les ha permitido eludir con éxito muchos controles antimalware implementados por los mercados, permaneciendo sin ser detectados durante largos períodos de tiempo. A menudo, los usuarios afectados no logran descubrir las suscripciones no deseadas de inmediato, y mucho menos descubrir cómo se realizó la suscripción en primer lugar. Todo esto convierte a los troyanos de suscripción en una fuente confiable de ingreso ilegal en los ojos de los ciberdelincuentes”,comentó Dmitry Kalinin, investigador de seguridad en Kaspersky.