En los últimos días se reportó una oleada de infecciones con ransomware en varias compañías y organizaciones de diferentes partes del mundo. Se trata del ransomware WannaCryptor o WannaCry, que se vale de cifrado para tomar “de rehén” información contenida en el sistema infectado.

Los primeros casos conocidos surgieron en el sector de telecomunicaciones de España, cuando el 85% de los equipos de Telefónica se infectaron, y luego pasó a afectar otras empresas a nivel nacional e internacional. A este reporte se sumaron casos en organizaciones del sector de la salud, sitios comerciales y todo tipo de redes en países de todo el mundo.

El ransomware (secuestro de información) es el término genérico para referirse a todo tipo de software malicioso que le exige al usuario del equipo el pago de un rescate.

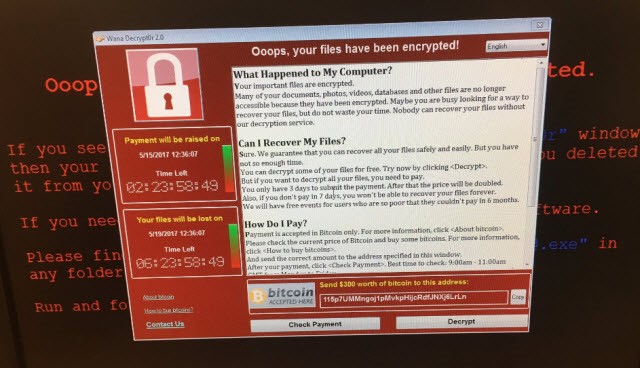

Wannacryptor se ha podido ver en todo el mundo y, durante todo el fin de semana se han ido compartiendo fotografías de sistemas afectados como máquinas de escritorio, cajeros automáticos, paneles informativos o incluso paneles luminosos colocados en plena calle. La amenaza aprovecha una vulnerabilidad en sistemas operativos Windows a través de un exploit (llamado EternalBlue) filtrado de la NSA desde el año pasado. Para esta vulnerabilidad Microsoft lanzó un parche de actualización desde el mes de marzo y en los últimos días una actualización para las versiones XP y Vista, las cuales ya no tenían soporte por la empresa de Redmond.

En relación a los países involucrados, la región de EMEA (Europa, África y Oriente Medio) se observa como Rusia es claramente el país más afectado, al menos por una de las variantes más propagadas. En Latinoamérica los principales países afectados son Argentina, Chile, México, Brasil, Colombia y Ecuador.

Igualmente, la llegada del lunes ha supuesto una prueba de fuego para los especialistas en seguridad informática y administradores de sistemas de muchas empresas ya que algunos de los primeros incidentes identificados se produjeron en la zona de Asia, donde la empresa japonesa Hitachi también se vio afectada por estas variantes de WannaCryptor.

“No es difícil pensar en un malware que se propague de la misma forma y que, en lugar de alertar enseguida a sus víctimas mostrando una pantalla con un mensaje alarmante, permanezca oculto y se dedique a robar información de forma sigilosa o a destruirla en una fecha programada por los atacantes.”, aseguró Camilo Gutierrez, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

El costo de rescate que pide la amenaza es de 300 dólares en bitcoins. Respecto al dinero obtenido por los ciberdelincuentes, se analizaron las tres carteras de bitcoin que se pusieron a disposición de los afectados por el ransomware para realizar el pago de los rescates. A pesar de haber logrado infectar más de 200.000 sistemas al día de hoy habían recopilado un poco más de 50.000 dólares. De todas formas, a este monto las victimas deben sumarle el costo de la pérdida de productividad ocasionada por la infección y el daño a la reputación de la compañía que resulte perjudicada.

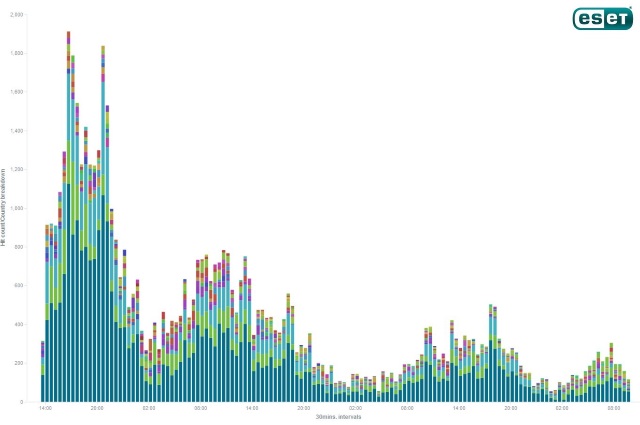

Los datos recopilados por el Laboratorio de Investigación de ESET Latinoamérica permiten cuantificar las nuevas variantes de ransomware que aparecieron en el último momento. Se elaboró un gráfico que muestra la evolución de WannaCryptor desde su aparición el pasado viernes 12 de mayo hasta esta mañana (lunes).

La mayor parte de detecciones se realizó durante el viernes y el sábado. Todo apunta a que la situación está siendo controlada, en algunas regiones mejor que en otras, y que, salvo la aparición de alguna nueva variante con cambios significativos las infecciones tenderán a remitir.

“No obstante, este incidente debe servir como una importante llamada de atención para mejorar muchos aspectos relacionadas con la ciberseguridad en las empresas. En definitiva, se trata de mantenerse en alerta y aplicar buenas prácticas de seguridad sin caer en la desesperación, y tal como siempre recomendamos: en caso de ser víctima, no acceder al pago solicitado por los atacantes ya que no solo no está garantizado que vayan a devolver el acceso a los archivos, sino que esta práctica alienta a que se continúen realizando este tipo de ataques.”, concluyó Gutierrez.

Desde ESET, compañía líder en detección proactiva de amenazas, se desarrolló un video que muestra de manera simple su funcionamiento: ¿Conoce qué es el ransomware y cómo puedes protegerte?

Lo importante ante esta situación es seguir las recomendaciones de seguridad, desde ESET Latinoamérica se brindan las siguientes:

- Actualizar los sistemas operativos y aplicacionesa la última versión disponible. En caso de contar con una red, asegurarse de que todos los equipos cuenten con los parches de seguridad aplicados.

- No ejecutar archivos de dudosa procedenciaque podrían llegar como adjuntos en correos electrónicos. Esta recomendación también aplica en caso de recibir un correo sospechoso por parte de un contacto conocido.

- Mantener actualizadas las soluciones de seguridadpara poder optimizar la detección de estas amenazas

- Realizar backupsperiódicos de la información relevante.

- En caso de que se trate de una empresa, también es recomendable dar aviso a los empleadosde que estén alertas frente a esta amenaza y que no ejecuten archivos de procedencia sospechosa.